Какие бывают ошибки авторизации

Ошибка авторизации – это неверный ввод логина или пароля от сервиса. Если так произошло, то система укажет, что логин или пароль введены некорректно. Для того, чтобы решить проблему, нужно убедиться, что вы точно вводите правильные данные, исключить ошибки, возможно, был пропущен какой-либо символ, а также проверить раскладку клавиатуры и нажатие клавиши caps lock, которая все символы делает заглавными.

Если вы проверили все данные по вышеуказанным рекомендациям, но система все-равно не дает войти, то вероятнее всего, вы забыли пароль. В таком случае тоже предусмотрено решение. Просто нажмите на кнопку «забыли пароль», и система сбросит ваш старый код и предложит придумать новый в случае, если вы подтвердите, что это действительно ваш аккаунт. Как правило, сброс пароля происходит либо через привязанный к сайту номер телефона, либо через прикрепленный к сервису почтовый ящик.

Что может случиться при ошибке авторизации

- Система зафиксирует факт несанкционированного доступа;

- Система уведомит пользователя об ошибке сигналом или уведомлением на экране;

- В целях безопасности система ограничит доступ к входу на некоторое время;

- Система предложит несколько раз повторно ввести данные;

- Система предложит сбросить пароль и установить новый;

- Система предложит заново зарегистрироваться;

- Система заблокирует аккаунт, банковскую карту или пропуск электронного учета рабочего времени.

Делегирование со Scopes

Как API узнает, какой уровень доступа он должен предоставить приложению, запрашивающему использование его API? Мы делаем это с помощью scopes.

Scopes (Области действия) «ограничивают возможности приложения от имени пользователя». Они не могут предоставлять привилегии, которых у пользователя еще нет. Например, если у пользователя MyCalApp нет разрешения на создание новых корпоративных учетных записей MyCalApp, scopes, предоставленные HireMe123, также никогда не позволят пользователю создавать новые корпоративные учетные записи.

Scopes делегируют управление доступом к API или ресурсу. Затем API отвечает за объединение входящих scopes с фактическими правами пользователя для принятия соответствующих решений по управлению доступом.

Давайте рассмотрим это на нашем примере.

Я использую приложение HireMe123, и HireMe123 хочет получить доступ к стороннему API MyCalApp для создания событий от моего имени. HireMe123 уже запросил токен доступа для MyCalApp с сервера авторизации MyCalApp. Этот токен содержит некоторую важную информацию, такую как:

- : (пользовательский ID на MyCalApp )

- : (то есть этот токен предназначен только для API MyCalApp)

- : write: events (scope – область действия, в которой говорится, что HireMe123 имеет право использовать API для записи событий в мой календарь)

HireMe123 отправляет запрос в API MyCalApp с токеном доступа в своем заголовке авторизации. Когда MyCalApp API получает этот запрос, он может увидеть, что токен содержит scope write: events.

Но MyCalApp размещает учетные записи календаря для сотен тысяч пользователей. В дополнение к рассмотрению scope в токене, промежуточному программному обеспечению (middleware) API MyCalApp необходимо проверить sub идентификатор пользователя, чтобы убедиться, что этот запрос от HireMe123 может только использовать мои привилегии для создания событий с моей учетной записью MyCalApp.

В контексте делегированной авторизации scopes (области действия) показывают, что приложение может делать от имени пользователя. Они являются подмножеством общих возможностей пользователя.

Предоставление согласия

Помните, когда сервер авторизации спрашивал пользователя HireMe123 о его согласии разрешить HireMe123 использовать привилегии пользователя для доступа к MyCalApp?

Этот диалог согласия может выглядеть примерно так:

HireMe123 может запросить множество различных областей, например:

- …etc.

В общем, мы должны избегать увеличения количества областей с правами пользователя. Тем не менее, можно добавить разные области для отдельных пользователей, если ваш сервер авторизации обеспечивает управление доступом на основе ролей (Role-Based Access Control – RBAC).

Автоматическая авторизация на куках.

Автоматическая авторизация на куках

Для того, чтобы произошла «автоматическая авторизация на куках», естественно… нужно установить эти самые куки(cookie). Обычно устанавливаются при авторизации, наверняка замечали такое — «запомнить меня» → пример

Как вы знаете, что если сессия существует, то вы авторизованы. Проходит некоторое количество времени(которое обусловлено временем жизни сессии), т.е. сессия не будет существовать вечно — она конечна. И после этого и сессия, и с нею авторизация, благополучно исчезают.

Но куки, можно установить хоть на 100 лет…

После того, как сессия убита, по каким-то причинам, нам требуется перезагрузить страницу, либо просто зайти… сюда же, ну, например завтра(когда авторизация уже не существует.)

Срабатывают куки по условию… «если куки существуют и одновременно не существует сессия, то запускаем сессию», с ками-то данными. Добавляем перезагрузку php -«Refresh» и чтобы код остановился применяем exit

Соберем весь код вместе:

if($_COOKIE and !$_SESSION)

{

$_SESSION= $_COOKIE;

header(«Refresh: 0»);

exit;

}

Естественно, что данный код должен стоять в самом начале сайта, после запуска сессии(сессия).

CSS-стили для оформления форм

Для улучшения внешнего вида форм примените к ним следующие CSS-стили:

* {

padding: 0;

margin: 0;

box-sizing: border-box;

}

body {

margin: 50px auto;

text-align: center;

width: 800px;

}

h1 {

font-family: 'Passion One';

font-size: 2rem;

text-transform: uppercase;

}

label {

width: 150px;

display: inline-block;

text-align: left;

font-size: 1.5rem;

font-family: 'Lato';

}

input {

border: 2px solid #ccc;

font-size: 1.5rem;

font-weight: 100;

font-family: 'Lato';

padding: 10px;

}

form {

margin: 25px auto;

padding: 20px;

border: 5px solid #ccc;

width: 500px;

background: #eee;

}

div.form-element {

margin: 20px 0;

}

button {

padding: 10px;

font-size: 1.5rem;

font-family: 'Lato';

font-weight: 100;

background: yellowgreen;

color: white;

border: none;

}

p.success,

p.error {

color: white;

font-family: lato;

background: yellowgreen;

display: inline-block;

padding: 2px 10px;

}

p.error {

background: orangered;

}

В коде, приведенном выше, предусмотрено оформление заголовков и сообщений об ошибках валидации. Фрагменты HTML и CSS кода, рассмотренные выше, могут использоваться в качестве основы, поскольку ваш собственный проект может нуждаться в другом стиле оформления, а также в дополнительных полях ввода.

Переход с сайта на страницу авторизации

Как правило, для перехода на страницу сервера авторизации на сайт вешается кнопка, например, так:

<button click="javascript::location.href='.......'"></button>

В качестве значения ссылки указываем адрес сервера авторизации с набором параметров

Адреса на страницы авторизации

- Google: https://accounts.google.com/o/oauth2/auth

- Yandex: https://oauth.yandex.ru/authorize

- Facebook:

- ВКонтакте: https://oauth.vk.com/authorize

При переходе по указанным ссылкам необходимо передать следующие параметры:

- — scope=email

- — scope=https://www.googleapis.com/auth/userinfo.email+https://www.googleapis.com/auth/userinfo.profile

- — scope=email Но здесь необходимо помнить, что на Facebook можно зарегистрироваться без указания email, через номер мобильного телефона. Поэтому email у пользователя может не быть.

- Yandex — параметр scope можно не указывать. Какая информация о пользователе необходима — задается при регистрации приложения

Параметры для доступа к другим дополнительным параметрам пользователя можно посмотреть здесь

Код регистрационной формы

Ниже приведен HTML-код необходимый для создания формы регистрации. Сохраните его вфайле register.php.

<form method="post" action="" name="signup-form"> <div class="form-element"> <label>Username</label> <input type="text" name="username" pattern="+" required /> </div> <div class="form-element"> <label>Email</label> <input type="email" name="email" required /> </div> <div class="form-element"> <label>Password</label> <input type="password" name="password" required /> </div> <button type="submit" name="register" value="register">Register</button> </form>

Авторизация на базе данных.

Чем отличается выше приведена авторизация от авторизации на базе данных!?

Одним → хранением и обработкой данных.

Если у вас данные хранятся в базе данных, то нужно их сопоставить с теми, что только что ввел пользователь.

post запрос с формойЕще о базах данных

<?php

$login=$_POST;

$pass=md5($_POST);

include(«connect.php»);

mysql_select_db(«XXX», $conn);

$sql = «SELECT id FROM user WHERE user_loginname=’$login’ and user_password=’$pass'»;

$result = mysql_query($sql);

if (mysql_num_rows($result)>0)

{

echo(«больше 0»);

}

else

{

exit(«фуфло»);

}

?>

Отлично! Пароль и логин найдены, что дальше!?

сессию

$_SESSION = «здесь данные»;

Ну или если отталкиваться от выше приведенного кода:

$_SESSION = $login;

Ограничение доступа к страницам

На большинстве сайтов, запрашивающих учетные данные посетителей, есть страницы, на которых зарегистрированные пользователи хранят свою личную информацию. Для защиты подобных страниц от несанкционированного доступа можно использовать переменные сессии. Если переменная сессии не создана, пользователь перенаправляется на страницу авторизации. Если переменная сессии создана, пользователь видит содержимое страницы:

<?php

session_start();

if(!isset($_SESSION)){

header('Location: login.php');

exit;

} else {

// Покажите пользователю страницу

}

?>

Все, что нужно сделать для ограничения или предоставления доступа – это использовать в начале приведенного выше скрипта строку session_start().

Выучить больше

Серия видеороликов Learn Identity в документах Auth0 – это лекционная часть нового учебного курса по найму для инженеров в Auth0, представленного главным архитектором Витторио Берточчи. Если вы хотите лично узнать, как это делается в Auth0, она абсолютно бесплатна и доступна для всех.

Спецификации OAuth 2.0 и OpenID Connect являются сложными, но как только вы ознакомитесь с терминологией и получите базовые знания об идентификации, они будут полезны, информативны и станут намного более удобочитаемыми. Почитать их можно здесь: The OAuth 2.0 Authorization Framework и OpenID Connect Specifications..

JWT.io – это ресурс о JSON Web Token, который предоставляет инструмент отладчика и каталог библиотек подписи/проверки JWT для различных технологий.

OpenID Connect Playground – это отладчик, который позволяет разработчикам шаг за шагом исследовать и тестировать вызовы и ответы .

Сервер авторизации

Сервер авторизации – это набор конечных точек (методов API) для взаимодействия с пользователем и выдачи токенов. Как это работает?

Давайте вернемся к ситуации с HireMe123 и MyCalApp, только теперь у нас есть OAuth 2.0:

MyCalApp теперь имеет сервер авторизации. Предположим, что HireMe123 уже зарегистрирован как известный клиент в MyCalApp, что означает, что сервер авторизации MyCalApp распознает HireMe123 как объект, который может запрашивать доступ к своему API.

Предположим также, что вы уже вошли в систему с HireMe123 через любую аутентификацию, которую HireMe123 настроил для себя. HireMe123 теперь хочет создавать события от вашего имени.

HireMe123 отправляет запрос авторизации на сервер авторизации MyCalApp. В ответ сервер авторизации MyCalApp предлагает вам – пользователю – войти в систему с помощью MyCalApp (если вы еще не вошли в систему). Вы аутентифицируетесь с MyCalApp.

Затем сервер авторизации MyCalApp запросит у вас согласие разрешить HireMe123 получать доступ к API MyCalApp от вашего имени. В браузере откроется приглашение, в котором будет запрошено ваше согласие на добавление в календарь событий HireMe123 (но не более того).

Если вы скажете «да» и дадите свое согласие, то сервер авторизации MyCalApp отправит код авторизации в HireMe123. Это позволяет HireMe123 знать, что пользователь MyCalApp (вы) действительно согласился разрешить HireMe123 добавлять события с использованием пользовательского (вашего) MyCalApp.

MyCalApp затем выдаст токен доступа для HireMe123. HireMe123 может использовать этот токен доступа для вызова MyCalApp API в рамках разрешенных вами разрешений и создания событий для вас с помощью MyCalApp API.

Ничего плохо больше не происходит! Пароль пользователя знает только MyCalApp. HireMe123 не запрашивает учетные данные пользователя. Проблемы с совместным использованием учетных данных и слишком большим доступом больше не являются проблемой.

А как насчет аутентификации?

На данный момент, я надеюсь, стало ясно, что OAuth предназначен для делегированного доступа. Это не распространяется на аутентификацию. В любой момент, когда аутентификация включалась в процессы, которые мы рассмотрели выше, вход в систему осуществлялся любым процессом входа в систему, который HireMe123 или MyCalApp реализовали по своему усмотрению. OAuth 2.0 не прописывал, как это должно быть сделано: он только покрывал авторизацию доступа сторонних API.

Так почему же аутентификация и OAuth так часто упоминаются вместе друг с другом?

Виды авторизации

Существует несколько моделей авторизации. Три основные — ролевая, избирательная и мандатная.

-

Ролевая модель. Администратор назначает пользователю одну или несколько ролей, а уже им выдает разрешения и привилегии. Эта модель применяется во многих прикладных программах и операционных системах.

Например, все пользователи с ролью «Кассир» имеют доступ к кассовым операциям в бухгалтерской системе, а пользователи с ролью «Товаровед» — нет, зато у них есть доступ к складским операциям, при этом обе роли имеют доступ к общей ленте новостей.

-

Избирательная модель. Права доступа к конкретному объекту выдают конкретному пользователю. При этом право определять уровень доступа имеет либо владелец конкретного объекта (например, его создатель), либо суперпользователь (по сути, владелец всех объектов в системе). Кроме того, пользователь, обладающий определенным уровнем доступа, может передавать назначенные ему права другим.

Например, пользователь А, создав текстовый файл, может назначить пользователю Б права на чтение этого файла, а пользователю В — права на его чтение и изменение. При этом пользователи Б и В могут передать свои права пользователю Г.

Избирательная модель применяется в некоторых операционных системах, например в семействах Windows NT (в том числе в Windows 10) и Unix. По этой же модели предоставляется доступ, скажем, к документам на диске Google.

-

Мандатная модель. Администратор назначает каждому элементу системы определенный уровень конфиденциальности. Пользователи получают уровень доступа, определяющий, с какими объектами они могут работать. Обычно такая модель является иерархической, то есть высокий уровень доступа включает в себя права на работу и со всеми младшими уровнями.

Мандатная модель авторизации применяется в системах, ориентированных на безопасность, и чаще всего она используется для организации доступа к гостайне и в силовых ведомствах.

Например, в организации может быть пять уровней доступа. Пользователь, имеющий доступ к файлам 3-го уровня, может также открывать файлы 1-го и 2-го уровня, но не может работать с файлами 4-го и 5-го уровня.

Функция авторизации

На предыдущем этапе мы уже сохранили код для формы авторизации пользователей в системе. На этом этапе мы будем проверять, соответствуют ли введенные пользователем данные учетной записи, сохраненной в базе.

Приведенный далее код должен располагаться в начале файла login.php:

<?php

session_start();

include('config.php');

if (isset($_POST)) {

$username = $_POST;

$password = $_POST;

$query = $connection->prepare("SELECT * FROM users WHERE username=:username");

$query->bindParam("username", $username, PDO::PARAM_STR);

$query->execute();

$result = $query->fetch(PDO::FETCH_ASSOC);

if (!$result) {

echo '<p class="error">Неверные пароль или имя пользователя!</p>';

} else {

if (password_verify($password, $result)) {

$_SESSION = $result;

echo '<p class="success">Поздравляем, вы прошли авторизацию!</p>';

} else {

echo '<p class="error"> Неверные пароль или имя пользователя!</p>';

}

}

}

?>

Важно отметить, что мы не проверяем правильность имени и пароля одновременно. Поскольку пароль сохранен в хэшированном виде, сначала необходимо запросить хэш с помощью предоставленного имени пользователя

Когда мы получим хэш, можно будет проверить предоставленный пользователем пароль на соответствие хэшированному – с помощью функции password_verify().

Как только мы получаем подтверждение правильности пароля, мы назначаем переменную $_SESSION для ID пользователя из базы данных. При необходимости на этом этапе передаются и значения для других переменных.

Описание новой авторизации на файлах

Новая авторизация будет в одном файле.

База будет в ассоциативном массиве.

Легко будет использовать с базой данных, чем мучаться с подгонкой кода к базе данных — элементарно! Перегоним базу в ассоциативный массив.

Протестировать:Перегоняем базу в ассоциативный массивПоказать код

md5 — ниже выделено красным, нужно, чтобы создать уникальный идентификатор пользователя — «$SEND_ID»(как вы наверное поняли, он будет создаваться на базе емайла.)

Код проверить не на чем, вам придется его протестировать самостоятельно!

Если ассоциативный массив создался благополучно, проверить можно выводом :

print_r($baza);

И должно получиться, что-то вроде этого:

Типичные ошибки и способы их решения

При использовании скрипта для ограничения доступа неавторизованных пользователей обычно возникают три типа ошибок.

Некорректное имя переменной

Чаще всего ошибки в работе скрипта связаны с неверными именами переменных – как правило, с использованием букв в неправильном регистре

Именно поэтому крайне важно придерживаться одного и того же шаблона при выборе имен. К примеру, ключи в функции $_POST основаны на значениях, полученных из полей ввода в формах

Это означает, что $_POST и $_POST получат разные значения.

«Заголовки уже отправлены»

Некоторые функции, например session_start() и header(), изменяют HTTP-заголовки

Поскольку PHP сбрасывает все заголовки перед выводом любых данных, важно вызывать все подобные функции до того, как вы начнете что-либо выводить – включая фрагменты сырого HTML или случайные пробелы перед открывающим тегом <?php

Переменные сессии не сохраняются при переходах между страницами

Вы можете использовать переменные сессии только в том случае, если на странице осуществлен вызов функции session_start(). Если значения суперглобальной переменной $_SESSION вам не доступны, причина этого заключается в том, что вы забыли вызвать session_start(). Помните о том, что функцию надо вызывать перед выводом чего-либо на страницу сайта. В противном случае вы получите ошибку «Заголовки уже отправлены», рассмотренную выше.

Принципы работы пользовательской идентификации

Чтобы получить доступ к полному пакету услуг после прохождения регистрации, нужно пройти идентификацию. Новые пользователи чаще всего не знают, что такое авторизация и как ее пройти через ЕСИА на сайте. ЕСИА – это единственный возможный способ повысить уровень созданной учетной записи. В ситуации, когда частное или юридическое лицо работает с важными документами, денежными оборотами, без использования ЕСИА обойтись невозможно

Чтобы пройти успешную интеграцию, важно выполнить несколько моментов

Первоначально предполагалось, что ЕСИА будет использоваться исключительно для идентификации и авторизации на портале Госуслуги. Система появилась в 2010-ом году. Система постоянно развивалась, и ее стали использовать коммерческие организации, чтобы связать учетные записи с личностью в офлайн режиме.

Решение

Продумываем архитектуру

Первое, о чём нам нужно подумать — это то, как будут храниться элементы этой системы, и сколько их вообще будет.

Онлайн курсы

- Курс HTML для начинающих

- Курс PHP для начинающих

- Курс MySQL для начинающих

- Курс ООП в PHP

Все курсы

Начнем с простого — для начала у нас должно получиться 3 странички, которые мы описали в ТЗ.

Ещё нам потребуется функционал, который будет проверять, авторизован ли пользователь. Если мы перечитаем ТЗ, то поймём, что он используется в двух местах — и на главной странице и на странице авторизации. Значит, стоит вынести этот механизм в отдельный файл, и использовать его в двух местах сразу.

Ну и наконец, нам где-то нужно хранить самих пользователей, а именно — их логины и пароли. Создадим для этого простенькую «базу данных» — массив, с набором пар логин-пароль. Это ещё один файл.

Новые вакансии

- разовая работа для php,js новичков — средне 5000₽ — 6000₽

- PHP-разработчик 80000₽ — 140000₽

- PHP-разработчик 55000₽ — 120000₽

- Web-разработчик на PHP (Laravel) Зарплата договорная

- PhP разработчик для написание модулей под Личный Кабинет 20000₽ — 80000₽

Все вакансии

Разместить вакансию бесплатно

База данных

Ну вот, всё продумали, осталось только написать. Предлагаю начать с нашей базы данных. Создадим файл usersDB.php и запишем в него несколько пользователей.

Функции проверки авторизации

Давайте теперь напишем функцию, которая будет проверять, являются ли переданные в неё логин и пароль правильными. Для этого создадим ещё один файл auth.php. В нём нам для получения списка пользователей потребуется подключить файл с базой данных.

В цикле мы пробегаемся по базе данных пользователей и пытаемся найти пользователя с переданными логином и паролем. Если такой пользователь в массиве найден — возвращаем true. Иначе — false.

Давайте теперь ещё напишем функцию, которая будет возвращать логин текущего пользователя. Эта функция будет проверять текущие значения cookie с ключами login и password с помощью уже существующей функции checkAuth. При этом если пользователь найдётся, то она вернёт его login, а иначе — null. Назовём эту нашу новую функцию getUserLogin.

На этом всю логику проверки логина мы описали. Теперь займёмся непосредственно страничками.

Главная страница

Создадим файл index.php. Для простоты примера мы будем использовать только строку с приветствием авторизованного пользователя, либо ссылкой на авторизацию. В этой странице нам потребуется функция проверки авторизации через cookie, поэтому здесь нужно подключить файл auth.php.

Наша главная страничка готова. Можно зайти на неё и убедиться, что мы не авторизованы.

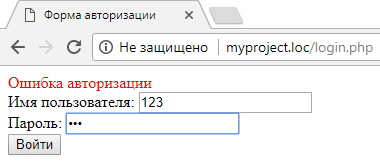

Форма авторизации

Давайте теперь сделаем форму авторизации — создаём файл login.php и для начала набрасываем саму HTML-форму. Шаблон получился следующим.

Давайте теперь добавим логику проверки переданных данных.

Логика простейшая — если был отправлен POST-запрос, проверяем правильные ли логин и пароль были переданы.

Если нет — то создаём переменную $error, в которой пишем об ошибке авторизации. Позже в шаблоне выводим эту ошибку, если эта переменная объявлена.

Если же авторизация прошла успешно, мы устанавливаем cookie с ключами login и password, в которые помещаем значения из POST-запроса. После этого выполняем редирект на главную страницу.

Редирект делается с помощью заголовка в HTTP-ответе. Этот заголовок называется Location и выглядит следующим образом:

Для формирования заголовков в PHP используется функция header – ознакомиться с ней более детально вы можете здесь.

Теперь можно попробовать нашу страничку в действии. Давайте для начала введём несуществующую пару логина и пароля. Например, 123:123.

Мы увидим соответствующую ошибку.

Теперь давайте зайдем под пользователем user. В нашей БД для него указан пароль 123. Пробуем…

Успех! Нас автоматически перекинуло на главную страницу, где мы видим приветствие для данного пользователя!

Авторизация банковской карты и код авторизации

Банковские карты достаточно плотно ворвались в нашу жизнь. Сейчас люди все чаще проводят оплату по безналичному расчету, оплачивают товары в онлайн через интернет-кассы. Во-первых, безналичная оплата более безопасна с точки зрения сохранности средств: купюры вы можете потерять, а при утере пластиковой карты вы сможете обратиться в банк, заблокировать счет, а затем перевыпустить. Во-вторых, безналичная оплата безопаснее тем, что не надо контактировать с деньгами, которые передаются из рук в руки сотни раз в день, собирая множество бактерий.

Что такое авторизация банковской карты? Это процесс, при котором банк-эмитент дает разрешение на совершение денежной операции с использованием средств на счете. Но в банковской системе тоже бывают различные сбои, например, деньги на карте есть, а оплата не проходит, терминал фиксирует неполадки, а кассир просит пользователя назвать код авторизации. Многих такой запрос вводит в ступор, поэтому давайте разберемся, как авторизовать банковскую карту, и что же такое код авторизации.

Если вы задаетесь вопросом: предавторизация по карте, что это, то объясним поэтапно. Клиент, расплачиваясь в магазине по безналу, вводит данные своей карты, такие как пин-код, или прикладывает карту к pos-терминалу. Затем банк, который обслуживает данный магазин, отправляет запрос в ваш банк-эмитент для проведения транзакции. В этот момент клиент может увидеть на экране терминала надпись «авторизация». Это и есть предавторизация или холдирование средств. Банк-эмитент проверяет, если ли средства на карточке, в достаточном ли они количестве, затем переводит сумму денег на счет магазина. Этот процесс называется транзакцией, причем каждой такой операции присваивается код авторизации, который является неким разрешением вашего банка на списание денежных средств.

Запомните, что код авторизации, логин, пароль, код доступа в приложение вашего банка – это разные понятия. Разберемся, в каких случаях система запрашивает код авторизации:

- Если терминал начал сбоить при соединении с банковским сервером;

- Если на Вашем счете сумма меньше, чем стоимость покупки;

- При вводе некорректного пин-кода;

- При использовании вашей карты третьим лицом.

Таким образом, код авторизации обеспечивает дополнительную защиту средств на вашей карте. Если произошел сбой в момент оплаты, значит, вам поступит смс с кодом. Если вы не совершали платежей в этот момент, следует немедленно обратиться к представителю вашего банка для блокировки счета или заблокировать карту в личном кабинете клиента.

Через личный кабинет также можно проводить операции, не выходя из дома, переводить деньги, оплачивать ЖКХ, пополнять мобильный и др. Шестизначная комбинация присваивается каждой проведенной транзакции, поэтому код авторизации на чеке Сбербанка, который выдается банкоматом, тоже присутствует.

Безопасная система авторизации

Однако, данная схема имеет недостаток — пароль используется в открытом виде, а это небезопасно. Всё что идёт дальше — только для ознакомления, пока это слишком сложно реализовать без хорошей архитектуры и полноценной базы данных.

Хеширование паролей

В более совершенных системах авторизации используют хеш от пароля.

Если по-простому, то это такое вычисленное значение, полученное в результате выполнения над паролем определенных манипуляций. В результате этих действий мы получаем строку, из которой нельзя восстановить исходный пароль.

Но мы можем снова повторить над паролем те же действия и сравнить получившиеся значения. То есть сравниваются хеши, а не исходные пароли. И в базе данных тоже хранят хеши, а после того как от клиента пришел пароль в открытом виде, вычисляют его хэш и сравнивают со значением в базе. Если они равны — значит от пользователя пришел верный пароль.

Для чего это делается? Да просто потому, что если сайт будет каким-то образом взломан, то злоумышленник в базе данных не найдёт паролей в открытом виде — только хеши. А так как из хеша получить пароль довольно сложно (при условии, что хеш-функция надежна и используется надёжный пароль), то пароль он не узнает. Следовательно:

- злоумышленник не сможет использовать пароль для входа на взломанный сайт;

- он также не сможет использовать этот пароль для входа под тем же логином и паролем в другие места (ведь довольно часто люди используют одинаковые пароли для всего).

Вычисляются хеши с помощью хеш-функции. Хеш-функции при этом вычисляют хеши следуя алгоритмам хеширования. Сейчас в PHP для хеширования следует использовать функцию password_hash(), а для проверки хеша — password_verify(). Если вы в каком-то уроке увидите, что для хеширования паролей используется md5 — бегите оттуда, такие хеши вскрываются за несколько минут, она устарела ещё лет 10 назад.

Авторизационные токены

Помимо хеша пароля в базе данных так же принято хранить так называемые авторизационные токены (AuthToken). Это комбинация символов (желательно подлиннее и с кучей кракозябр), которая генерируется при успешной авторизации пользователя и сохраняется в базе данных. А ещё она и пользователю отправляется.

И потом пользователь с помощью cookie передает этот токен на сервер, где он сравнивается со значением в базе данных. Если они равны, то считаем пользователя авторизованным. Для чего? Дело в том, что куки могут быть похищены злоумышленниками (очень многими способами, не будем об этом в этой статье, кому интересно — погуглите). И если злоумышленнику попадет в руки токен — он не сможет получить исходный пароль

О том, почему это так важно, я уже объяснил

Разница между идентификацией и аутентификацией

Если непонятно, чем отличается идентификация от аутентификации, то я попробую в этом пункте разъяснить.

Идентификационные данные доступны всем, и зачастую не принадлежат ни каким образом объекту идентификации. Например, все знают, что меня зовут Валентин. Все могут меня различать по моей внешности и/или имени.

Аутентификационные данные же доступны только объекту аутентификации. Например, только у меня есть мой паспорт. Только у меня есть мой рисунок сетчатки глаза и отпечатки пальцев. Никто, кроме меня, не может предоставить эти данные аутентифицирующему субъекту. Именно по причине доступности только мне по этим данным меня и аутентифицируют.

Являются ли аутентификационные данные идентификационными? Да. Если мы можем проверить аутентичность (оригинальность), то мы можем проверить и идентичность (индивидуальность). Но у вас в базе всё равно же есть , так что зачем светить везде пароль =)

Токены доступа

Токены доступа (Access Token) используются для предоставления доступа к ресурсам. С токеном доступа, выданным сервером авторизации MyCalApp, HireMe123 может получить доступ к API MyCalApp.

В отличие от токенов ID, которые OIDC объявляет как веб-токены JSON, токены доступа не имеют определенного формата. Они не должны быть (и не обязательно) JWT. Однако во многих решениях для идентификации используются JWT как маркеры доступа, поскольку есть готовый формат и он обеспечивает хорошую проверку.

В итоге HireMe123 получает два токена от сервера авторизации MyCalApp: токен идентификации (Token ID) (если проверка пользователя прошла успешна) и токен доступа (Access Token) для доступа к ресурсам конечному пользователю.

Токены доступа прозрачны для клиента

Токены доступа предназначены для API ресурса, и важно, чтобы они были прозрачны для клиента. Зачем?. Токены доступа могут измениться в любое время

У них должно быть короткое время истечения, поэтому пользователь может часто получать новые. Они также могут быть переизданы для доступа к различным API или использования разных разрешений. Клиентское приложение никогда не должно содержать код, который опирается на содержимое токена доступа. Код, который делает это, был бы хрупким и почти гарантированно сломался

Токены доступа могут измениться в любое время. У них должно быть короткое время истечения, поэтому пользователь может часто получать новые. Они также могут быть переизданы для доступа к различным API или использования разных разрешений. Клиентское приложение никогда не должно содержать код, который опирается на содержимое токена доступа. Код, который делает это, был бы хрупким и почти гарантированно сломался.

Вводная часть

Если при разработке сайта возникает необходимость идентифицировать пользователя, OAuth-авторизация является достаточно простым инструментом в части реализации и защищенным в части безопасности.

В публикации рассмотрена OAuth авторизация для социальных сетей Facebook, Vkontakte и аккаунтов поисковых систем Google, Yandex. Этих примеров достаточно для понимания того, что авторизация по OAuth везде одинакова, различия в реализации незначительны. А значит, полученных из публикации знаний будет достаточно для самостоятельной реализации механизма авторизации для любого другого сервиса.

Почему бы не использовать готовые библиотеки и скрипты для подключения авторизации к сайту? Потому, что:

- OAuth авторизация достаточно проста, чтобы разобраться самому и достаточно важна, чтобы не поручать сбор персональных данных посетителей своего сайта незнакомым библиотекам,

- гораздо быстрее раз и навсегда понять принципы OAuth авторизации, чем разбираться в каждой ошибке сторонней библиотеки при подключении очередного сервиса авторизации.

- Термины:

- Все сервисы (социальные сети, поисковые системы, web-сервисы, и пр.) предоставляющие OAuth авторизацию в данной публикации будем называть серверами авторизации

Чтобы реализовать на своем сайте OAuth авторизацию нужно:

Описание авторизации

Открываем скачанный архив, и по строчкам можно посмотреть, как работает данная авторизация!

Давайте напишем программу, живой пример авторизации прямо сейчас! Прямой здесь! Специально засеку, сколько времени мне потребуется написать живой пример! С формой отправки данный, авторизацией и удалением авторизации!

Всё по пунктам! погнали!

1).session_start();2).$the_name3).

<form method=»post»>

<input type=»text» name=»name_user» placeholder=»введите имя Вася»><br>

<input type=»submit» name=»avtoris» value=»Авторизоваться» >

4).Авторизоватьсяif($_POST)

5).6).elseif

Создаем сессию ($_SESSION//строка 11) , проверяем была ли создана сессия, а то мало ли… приветствуем пользователя. (строка 12)

7).8).Не удалось авторизоваться!9).10).BAD_example11).12).13).

Написал данную авторизацию… примерно за 1 час.